1. 前提说明

-

这里只是提供一些具体的补充的设置路径与思路,不提供部署教程和设计思路,如果需要可以查看这些文章:

- fnOS系统nas 使用Docker安装Lucky详细教程 - 攻略分享 飞牛私有云论坛 fnOS

- NAS必备!手把手教你部署最新 Lucky ,一站式搞定 DDNS、自动证书与反向代理_lucky内网穿透-CSDN博客

-

部署国内常见的3大开源waf的教程和waf功能说明介绍的会在后期发出,需要等一会,同样不提供过于同质化的教程(但是会贴出方便的教程链接),而是细化说明

-

用我提供的这种部分方式是不会产生其他部署教程的冲突和读取不到网页导致502错误

-

如果分为两台机器(路由器-服务器 结构),如果要保证内网设备没有破解版软件导致监听账号密码输入(我触发过),传输建议使用https传输,建议服务器来个自签署证书或者使用15年超级证书:Cloudflare免费15年SSL证书申请教程 - 知乎

ps:第一张图是用ps搞得,不好用,后面换回axure

2. 前提准备

- lucky代理服务器

- 开源WAF(其实其他的waf也能用)

3. 实现路径

3.1. lucky

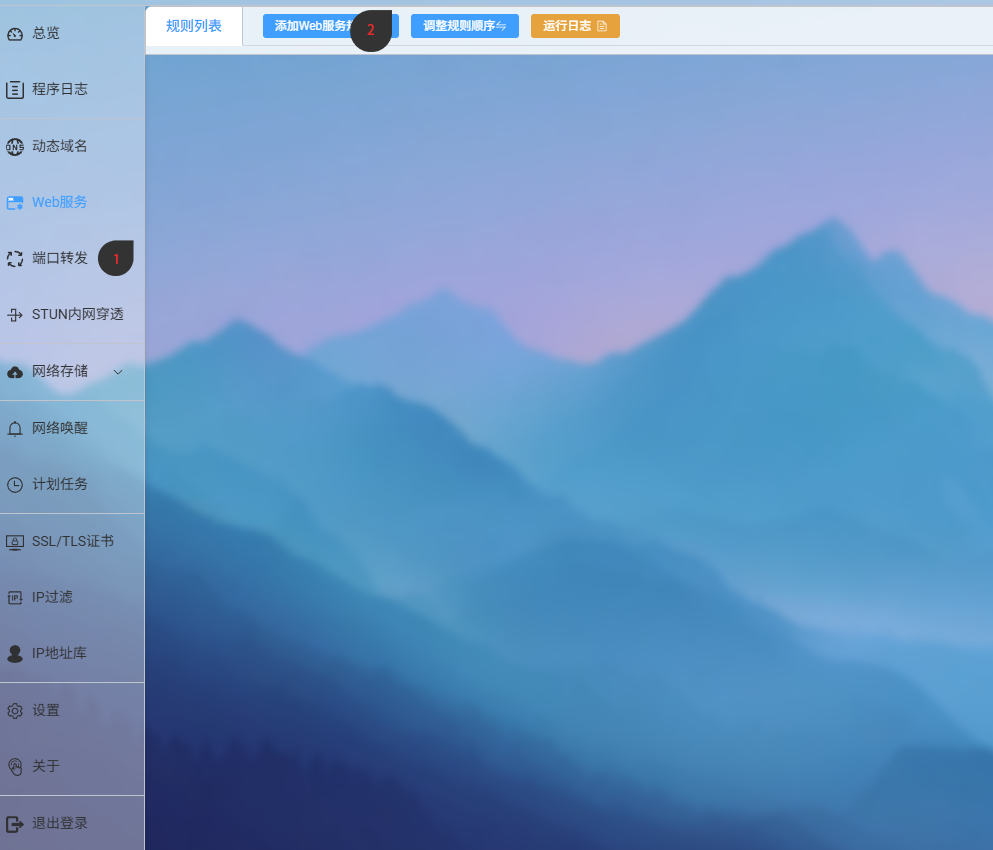

3.1.1. lucky界面选择

- 选择web服务

- 添加web服务规则

3.1.2. 规则说明1

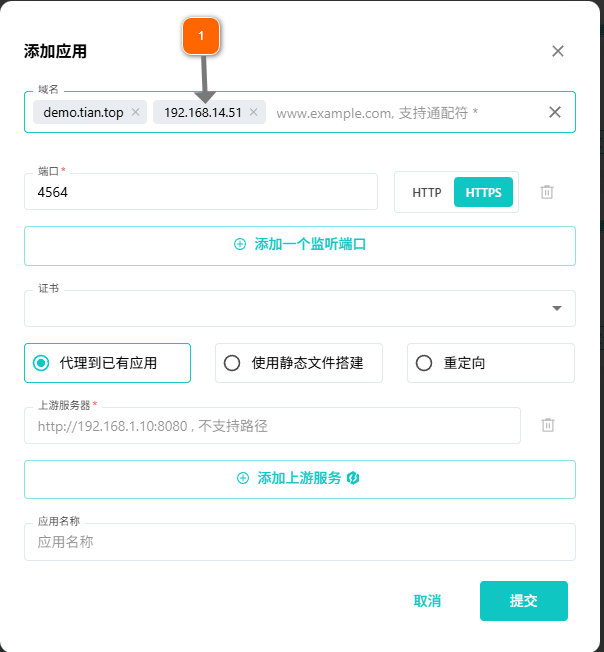

- 要设置代理的时候,在监听区域设置一个没有使用的接口就行了,最后通过端口转发或者防火墙规则放行就行(建议端口转发,转发的时候防火墙还是会监听端口的,但是如果直接放行那是的不设防了)

- 这个区域其实是个坑,一般都用不上,它是指的lucky直接代理对应端口,这样就形成了基础的纯端口转发式的端口代理,基本完全不使用,设置关闭链接就行(如果不关闭会继续进行空代理行为)

3.1.3. 规则说明2

- 必须选择为反向代理,302代理会导致waf识别错误,并且损失性能比反向代理高(大部分人也用不上吧)

- 前端地址填写**自己的域名就行,不用添加http这些,也别添加端口(端口在前面就设置了,否则会报错),记得代理的时候一定要添加万事大吉,否则waf不识别,并且要选择tls证书验证,否则你用个自签名证书或者过期证书也会出现快乐502,别使用使用目标地址host,否则伪装的代理ip waf和防火墙无法识别地址识别就失效了,自动反代可有可无建议自己了解,记录日志可以看入侵路径

- 后端局域网地址需要填写http/https开头,否则无法正确识别

3.2. 雷池

最适合小白的waf,反馈bug没人管,最火,防护性能好,但超小水管,不占用80/443端口,可以和几乎一切waf和代理共存

3.2.1. 雷池应用代理设置

- 雷池的应用防护代理在域名区添加域名和局域网ip就行了,别*泛域名,否则可以黑客可以通过ip直接扫描cc全部端口服务,单独域名有效拒绝非正规途径访问

3.2.2. 雷池全局代理设置

- 设置取上一级代理就行,套几层要获取哪级就选择哪级,只有lucky只用选择上级就行

- 一定要选中,这样可以向服务传递真实服务ip和实际被解析出来的访问头,可以使飞牛防火墙防拒绝区域ip访问

3.3. 宝塔

推荐宝塔,没雷池小水管,防护性能无法0day但是免费大碗,一般的设置全有,无限添加,无违规,反馈bug回应快,适合有耐心看一下的小白,带dns自动证书

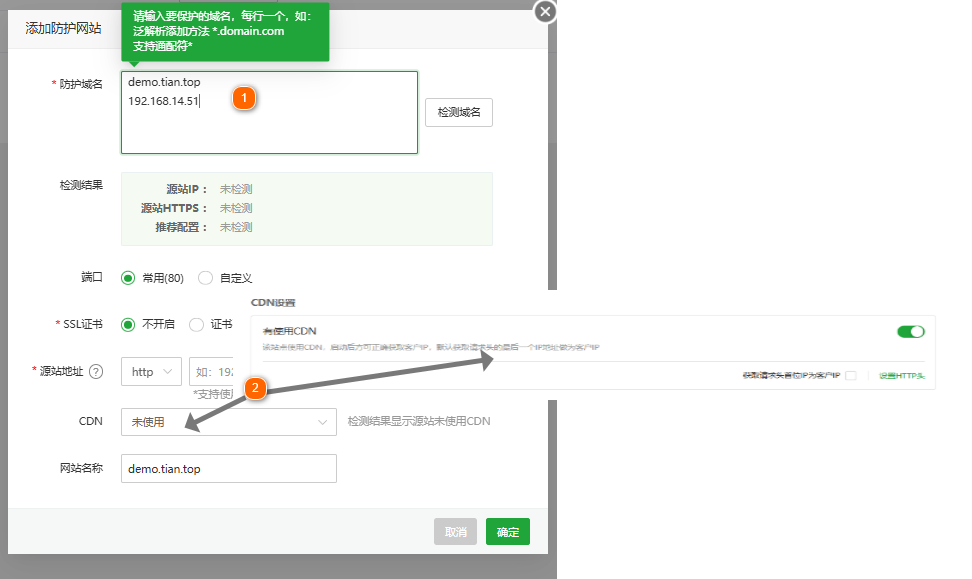

- 和雷池一样,每个防护网站就是防护应用,添加上域名和局域网 域名就行

- 和雷池不一样,选择使用cdn后直接规则识别上级ip,拒绝动脑,如果设置时忘了选择也可以选择防护网站在cdn设置中继续设置

3.4. 南墙

配置最难,但是没小水管,应用限制还是有的,防御力据说比雷池还好,适合折腾玩家,反馈回应也快,带dns自动证书

- 南墙有点特别,设置局域网ip的时候会报错(南墙和宝塔一样,自己自带dns申请证书,雷池没有),然后神奇的可以不设置直接代理,如果填写了也除了文本框报错外没有其他报错

- 客户端ip来源得选择 X-Forwardwd-For iP透传,否则无法识别正确IP和访问的路径(纯域名访问),但是需要观察下传递的ip是否真实ip镜像设置选择(通常倒数第2个),这点也劝退纯小白了

4. 总结

虽然我们无法抵挡精英黑客入侵,但是可以学习中小公司拒绝脚本小子进来把自己当肉**,waf+实时扫描器可以解决95%的入侵问题,剩下4%都是没开cc并且密码8位超简单,账号用的邮箱或者全网统一,以上,祝各位互联网玩的开心