[i=s] 本帖最后由 artistic_leo 于 2025-1-7 11:20 编辑 [/i]<br />

<br />

首先先说明一下我家的飞牛NAS的部署环境:

家里的运营商是移动,光猫拨号的情况下,下接的设备是可以直接获取IPV6的地址的。我家内网的接入方式是,路由器做桥接中继,只发射wifi信号,不做dhcp和地址转换,由光猫做DHCP和出口。飞牛NAS是接到路由器下面,可以获取IPV6地址。

前段时间配置了,部署了lucky做了DDNS,一开始使用很正常没有问题。但是后面我发现了有很多docker的端口也映射出公网。主要原因是DDNS主要是把域名定时解析到设备对应的公网IP地址,这个时候其实lucky的反代理作用就不大了,因为就是不做反代理,飞牛OS监听的docker端口也会正常监听ipv6的请求信息。

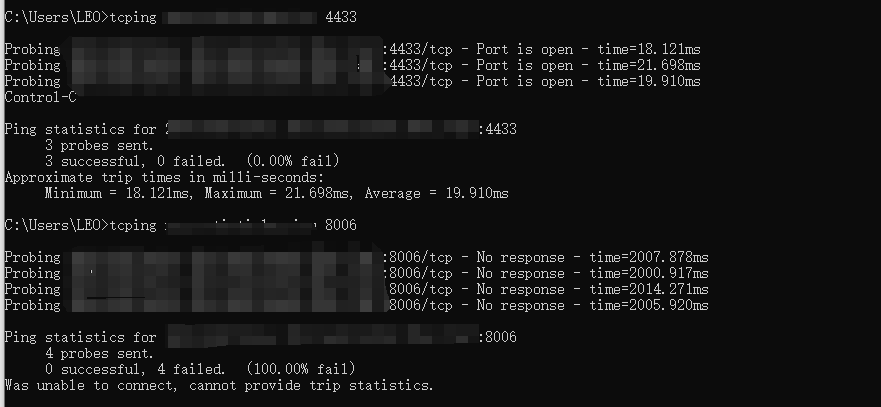

针对这个情况,构想下来还是直接在飞牛OS内部做ipv6的端口限制比较好。通过ip6table规则,限制公网IPV6的端口请求。特殊业务需要开发的才用lucky的反代端口做监听转发。

命令如下

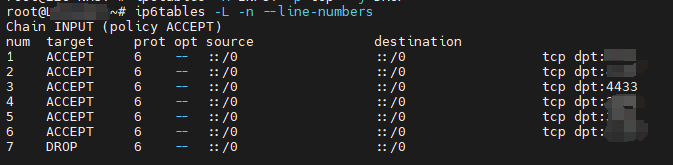

ip6tables -L -n --line-numbers 查看限制策略

ip6tables -A INPUT -p tcp --dport 4433 -j ACCEPT 开放请求4433端口的流量

ip6tables -A INPUT -p tcp -j DROP 拒绝所有请求端口流量,最后才写这条

效果如下,因为IPV4本来就是没有公网地址,就不做IPV4的限制了。

|