关于飞牛NAS攻击关联分析、病毒清理及安全细节的反馈

尊敬的飞牛NAS官方团队、各位用户:

我的飞牛NAS(设备ID:5e18aff9d0e34cab9d6d74000499008c435dde93),现将攻击分析、病毒清理及安全细节说明如下:

一、攻击关联与防御动作

• 首次攻击(6月6日):疑似通过程序漏洞溢出篡改NAS主账号密码,经备用账号登录后改回密码。攻击前防火墙开放IPv6公网、系统默认端口(除21、22外)及Alist、navidrome默认端口;攻击后调整为仅允许大陆IP访问管理端口,其他端口全部阻止。

• 二次攻击(8月30日):6-8月间NAS多次CPU占比超50%,在/tmp目录发现helper、scan log等可疑进程,且这些进程尝试访问.xyz、.top等非主流域名,手动关闭进程后,仍被taskhelperx挖矿程序通过韩国固定IP 116.203.179.46:443 建立连接。该程序跳过了我在路由器上对.xyz、.top等非主流域名的限制,通过IP直连完成病毒隧道,最终导致系统密码再次被篡改。通过对该恶意程序的溯源分析,发现其文件创建时间可追溯至6月6日,由此判断8月30日的攻击是6月6日残留的病毒通过计划任务触发的潜伏式爆发。。

二、病毒深度清理

为彻底清除病毒,我采用了专业的急救与杀毒手段:

1. 系统挂载与工具部署:使用 sysrescue 急救U盘启动飞牛NAS物理机,成功挂载系统盘(/mnt/fnos)和RAID5阵列磁盘(/mnt/raid5)。

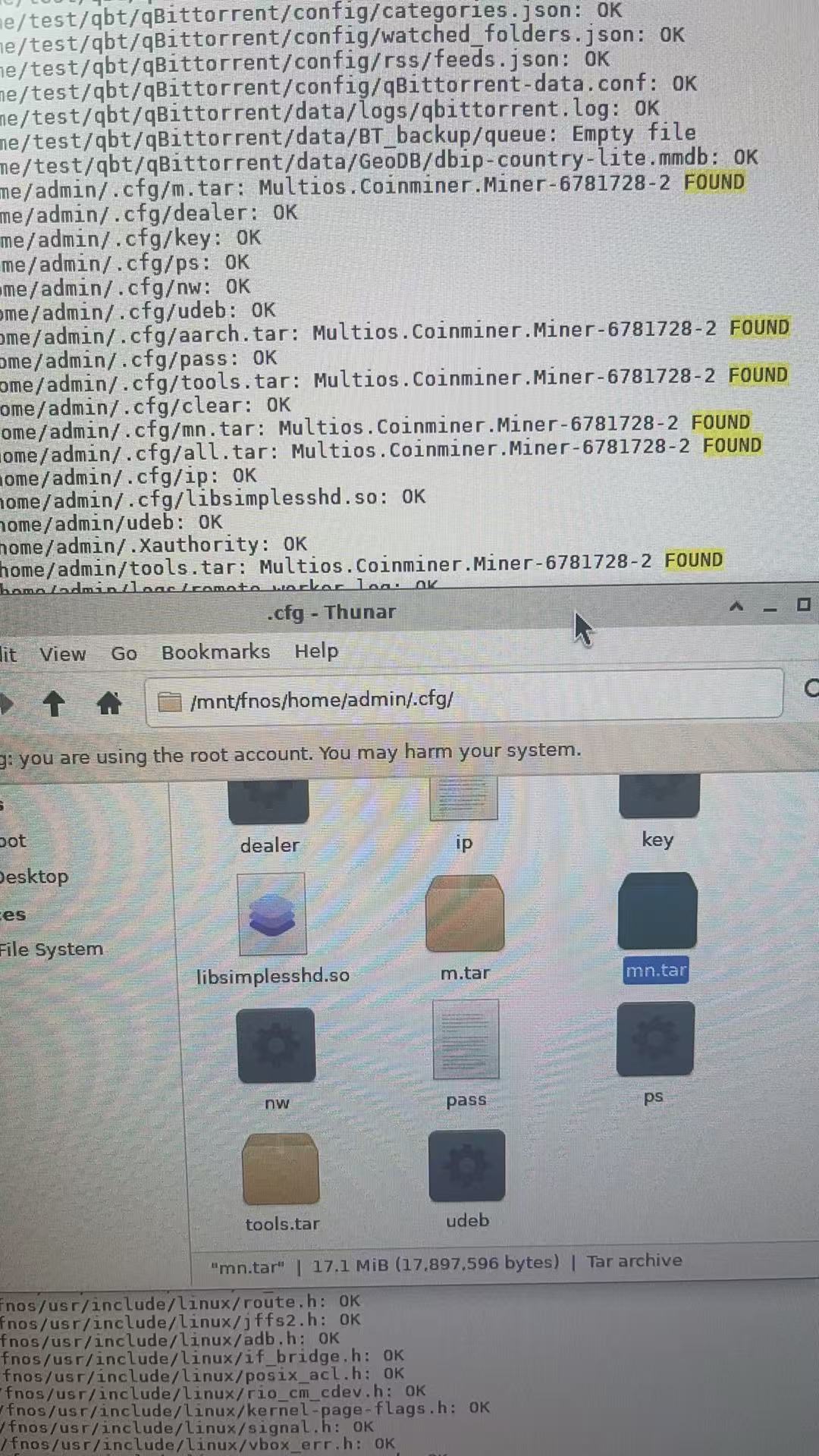

2. 杀毒程序安装与扫描:在急救环境中安装并运行 ClamAV 杀毒程序,对磁盘进行全盘深度扫描。

3. 病毒定位与特征:扫描结果显示,威胁文件藏于 /home/admin/.cfg/ 目录下,包含 dealer、ip.tar、tools.tar 等多个文件,病毒类型为 Multios.Coinminer.Miner-6781728-2(比特币挖矿恶意程序),且文件创建日期与6月6日首次攻击时间完全吻合。

4. 处置操作:对所有检测到的恶意文件执行了删除操作,目前已确认病毒彻底清除。

三、安全机制细节与建议

飞牛NAS的双重认证机制仅对web和App登录场景下有效,但经测试发现:在SSH命令行状态下修改系统密码时,双因素认证机制不会触发。这一逻辑可能被攻击者利用,建议官方后续优化该场景的安全校验流程。

此外,为进一步提升飞牛NAS安全性,我补充建议:

1. 完善防火墙日志功能,增加账号权限修改、异常进程创建等关键操作的日志记录,便于用户和管理员溯源分析。

2. 建议飞牛系统提供专业的杀毒软件应用或安全检测工具,帮助用户及时发现并处置恶意程序、病毒等安全威胁。

通过本次完整的攻击分析和病毒清理,已明确两次攻击的关联性及病毒潜伏根源。再次提醒各位用户,除了依赖系统安全机制,建立备用管理员账号,定期通过急救环境进行全盘杀毒也是保障NAS安全的重要手段。

感谢官方团队的关注与支持,期待后续的安全优化进展!