1. 抽象概述

雷池,目前了解中开源waf中水管最小的之一,只允许用单核心进行应用保护,最多10个应用共享一个核心进行防御,最大防御量只有800qps,但是拥有极多优秀功能.对于自动脚本的防御各位好,在国产的开源waf名气中和商业waf的创宇坐一个桌上,对于git的bug反馈不太搭理(建议装外国人)

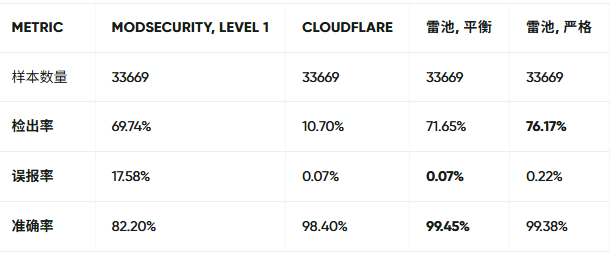

1.1. 目前展现的防护效果

1.2. 目前的价格产品对比表

想要看3waf免费版的对比可以去看:国内三大开源WAF科普对比(1)

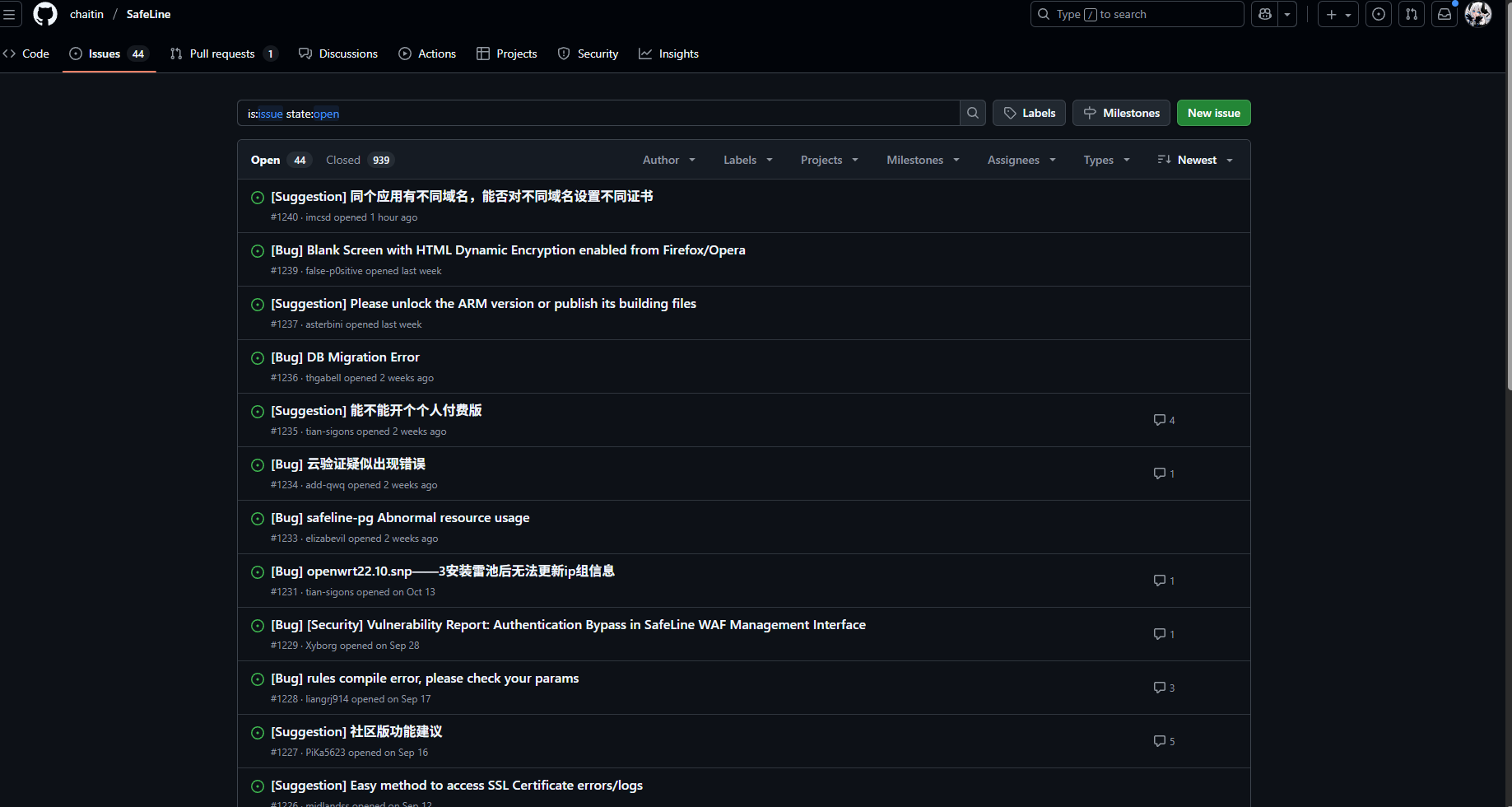

1.3. 雷池反馈区

2. 前提说明

- 有部署思路和教学,但也只是介绍核心功能(大部分覆盖),如果有需要了解其他向我反馈即可

- 目前所有演示都有时效性,如果发现界面和文档中的不一样了,可以查看:

- 我之前写的共性说明(也是上一期):国内三大开源WAF科普对比(1)

- 雷池官方文档:雷池 WAF 帮助文档 - 雷池 WAF 介绍

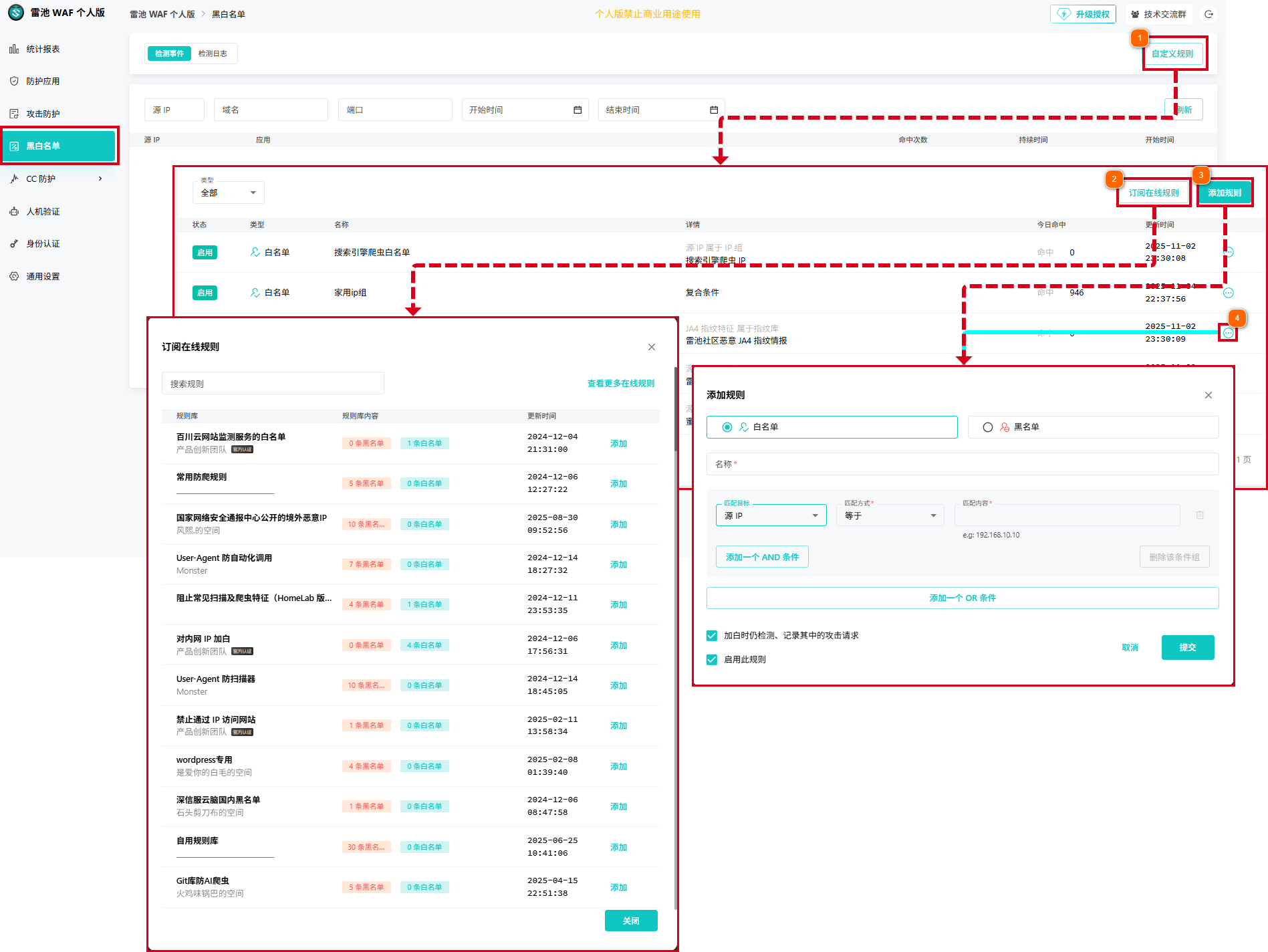

- 因为雷池所有的主要功能按钮都在右边,所以所有介绍顺序为:(右->左 ; 上->下 ; 主->从)

- 图片标记按照数值编号来进行说明

- 图片信息密度很高,建议点击放大或者新建标签页来看

- 雷池是反向代理waf,所以可以通过设置域名并使用同一个端口的方式来代理多个服务

- 雷池不占用80和443端口,可以和其他waf共存,建议在安装雷池的时候安装宝塔或者南墙做全方位防护

- 折腾侠专属:可以通过多容器模式部署多个雷池来均衡功能,突破800qps的限制,但是吃内存

3. 实现路径

3.1. 雷池安装方法

3.1.1. yaml安装方式

个人不建议小白按照yaml来进行安装,除非需要特殊的一些功能(比如改为LTS版本)、修改端口或者在openwrt系统上安装,否则建议一键脚本:

- Docker安装雷池WAF

- 零成本部署雷池WAF

- LTS版本教学:雷池WAF-LTS版本安装教程

3.1.2. 一键安装方法

- 按自己分类习惯,在非机械硬盘存储空间设置一个文件夹, 用来储存雷池单独文件

- 在ssh中切换成root权限,复制输入:

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

- 然后在安装脚本提示中选择自己之前创建的文件夹路径就行

- 复制下最初随机的密码,最后访问

https://你的ip:9443,账户使用admin,密码使用发给你的就能登录

- 进去了记得改账户名和密码,路径是 (通用设置->控制台管理->控制台用户管理)

- 如果忘了密码也可以通过

docker exec safeline-mgt resetadmin

- 详细文档是:雷池 WAF 帮助文档 - 免费安装

3.2. 雷池功能说明

- 红色虚线是指的点击后会到哪个页面或者产生哪个功能

- 红色框是功能模块

- 蓝色实线是==标识==这**链接的选项功能基本一致**,但如果标签编号不一样,就说明还有其他功能

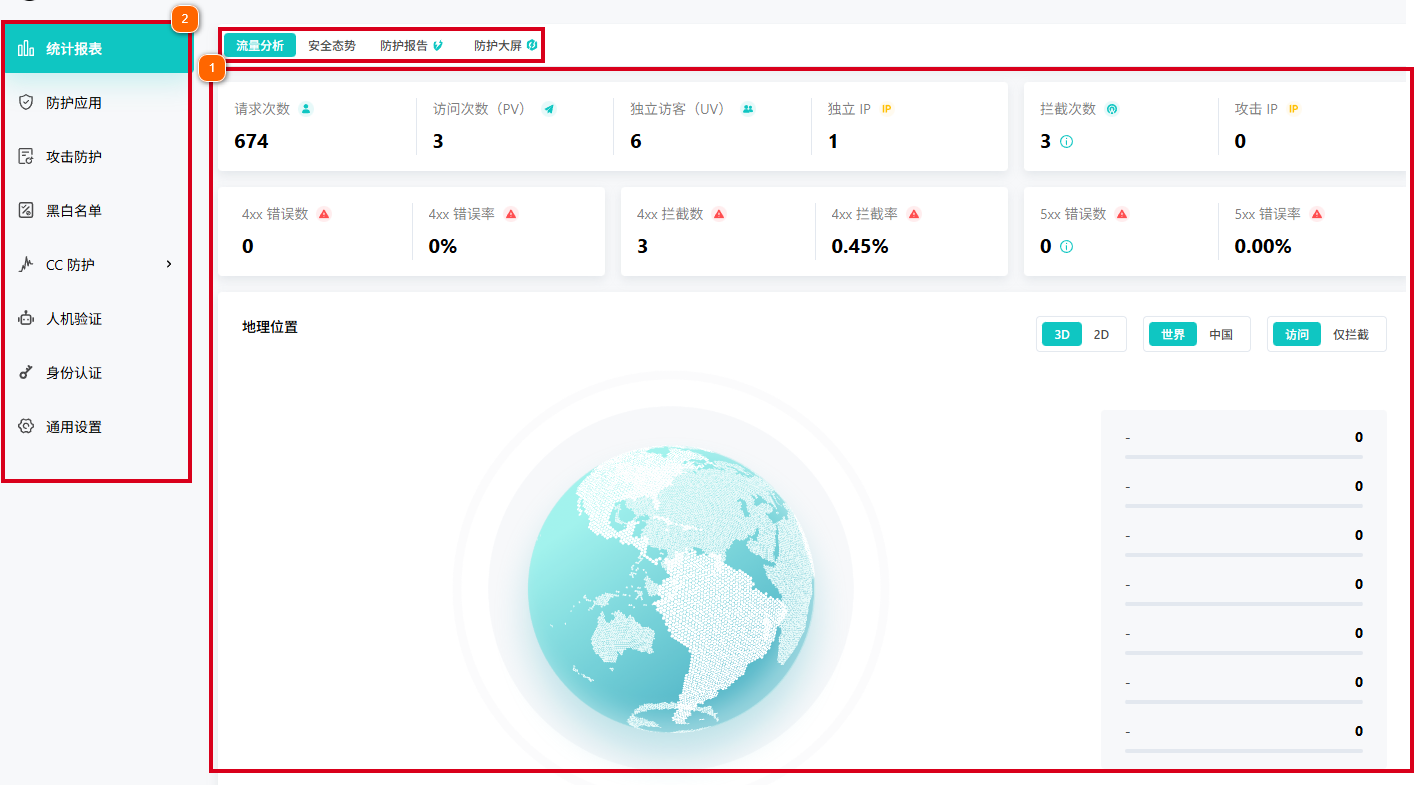

3.2.1. 主界面

- 整体统计: 一进雷池能看到这个页面,这个页面会说明网站的访问量和攻击拦截等等信息,不做介绍了,可以自己看看;但是雷池是不会显示cpu内存等占用量,他只记录和安全有关的信息

- 功能选项栏: 以下是功能介绍

- 统计报表:如图所示,就是主界面显示的,安全态势也不过是对攻击信息的详细呈现

- 防护应用:网站应用的代理和保护都在这里,网络的高级设置也在这里

- 攻击防护:攻击的具体信息与攻击日志的展示区,并且攻击保护的全局设置在这里

- 黑白名单:访问事件与规则检测后产生的日志在这里,并且规则的自定义与在线规则的下载都在这里

- cc防护:唯一有子选项的功能按钮,如果设置了cc防护和等待室(用户消息队列),可以在这里查看行为和选择是否解封,比如我在内网测试的时候测试飞牛相册和obsidian随便一次传输连接就是400次起步,极易被封;并且cc防护全局设置也在频率限制里面,可以进行上限设置

- 人机验证:对账户审核和专业版用户配置是否使用本地验证程序的

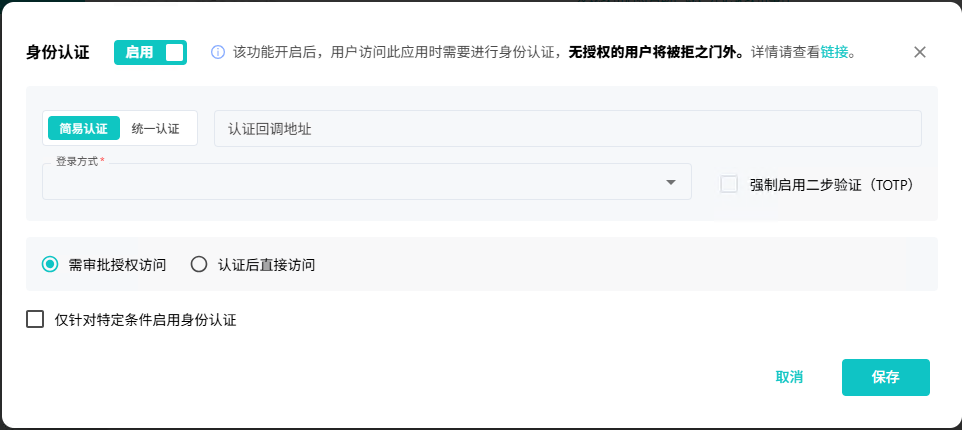

- 身份认证:可以给无账户系统的网站或者重要的网站加上一层基于雷池的身份验证(自带页面防篡改和加密,还带攻击检测封锁,安全性极强), 并且可以设置是否使用统一身份验证,一证通行,并且可以设置二层F2A

- 通用设置:恶意ip组订阅,恶意ja4指纹,证书管理,控制台账号管理,拦截页面提示,数据清理模式等等设置都在这里,包括通知、api和代理配置也都在这里,建议大家自己去看看,就不详细介绍了

3.2.2. 防护应用

- 添加应用:

- 点击后会弹出添加应用的这个框,填入域名或者使用*泛域名就行(建议使用独立域名,这样脚本小子就无法通过ip扫描网站,只能返回404或者400),在需要代理的应用填入域名+端口就行

- 建议全局选择hsts后不开启http监听,内网也不要,安全性太低了,安装的破解软件如果有监听那nas可能就不属于你了,如果有网站的可以开启80,反正会强制跳转到https

- 添加完应用后就如同图片上的navidrome,成为一个小卡片展示出来,可以进行编辑,那个圆圈+3点的编辑没扫描用,只能改名改图像+删除

- 高级配置:

- 对全局网络代理进行设置,建议按照我的配置进行设置,最后的认证不懂不要设置

- 启动hsts用http访问会自动跳转到端口的https访问,非常方便

- 一定要开给上游服务器传递,这样飞牛的防火墙才能起到拦截不同地区ip的完全功能,否则有可能拦截不全(因为先后级的问题,回传有概率漏传,但是这只是理论,防着点)

- 如果是端口转发或者开启防火墙直接访问雷池代理的接口,就选择清空,这样雷池会规范数据内容,如果上层还有代理就用不到了

- 代理应用:

- 代理到已有应用:就是传统的反向代理,选择后填入在局域网或者能进行访问的地址就行,如果是多开雷池防护可以多层次嵌套

- 使用静态文件搭建:

- 这个功能非常强大,如果前端用不到前端存就可以将网站文件直接写入雷池,让雷池直接作为网站服务器使用,可以直接白嫖雷池的网页防篡改功能,直接变成无法更改的网站,加上html+js加密,直接就可以将防御拉满

- 如果要进行使用,就得先创建应用,选择静态文件选项,然后保存,在进入保护应用详情中,选择静态资源进行上传即可

- 其他和代理应用一样,详细说明:使用静态文件托管的方式建立站点

- 重定向(小白用不到):建议先去了解重定向技术,如果是重定向内网应用是无法在外网访问的,但是仍然可以提供针对网站的保护,要是特殊的多设备应用代理可以用得上

- 网络设置:

- 和代理有关,如果需要安全多层代理,可以根据套接的代理层数选择,或者自己写head头(有兴趣的可以告诉我,人数多的话可以抽空单独写一套目前的全安全流程,保证比网上那些高大上的图简单)

- 小白如果只是套了lucky的话可以查看之前写的:lucky与waf的对接教程

- 保护应用详情:

- 基本信息:如图所示,名字和基础设置旁边的笔才是真正的设置按钮,点击后能重新设置之前设置错的参数

- 高级配置:针对应用单独的高级配置,对个人用户没什么用,按照我给的配置满上就行了

- 高级防护选项:这两边点击是一个效果

- cc防护:

- 频率限制:如图所示,可以现在基础访问频率与其他频率等等,如果是网站的话建议基础访问频率设置高些,大概200左右,因为每个操作就是一次访问频率,刷新出资源也是,其他默认即可

- 等待室:社区版限制最多5个用户同时访问,剩下的要进得排队,有效防御cc攻击,如同动态cc防御

- BOT防护:

- 人机验证:开启后有自动人机验证(就是开个页面拦截一下,过会再放你进去)和滑动验证(专业版才有),如果是有自动化连接的,这个会导致自动化连接失效,无头的都会拦截住

- 动态加密:效果很好,可以将写的没加密的或者直接通过路径加载的资源路径全部加密掉!

- 图片水印:防止被爬虫扒资源的,我们不是开图片付费网站的,用不上这个功能

- 身份认证:

- 简易认证:这个需要再身份认证区做身份认证设置方可正常使用,可以设置使用账户密码和密钥两种登录方式

- 统一认证:这个就是使用雷池的统一认证模块进行认证,将所有的账户都绑到统一认证上,方便用户一次认证就能进入所有应用(统一认证中心需要设置域名和端口号放到外网去,要能进行访问)

- 不管是哪一个,都可以选择是否要进行审批,审批需要再身份认证中进行审核

- 攻击防护:

这个就是对攻击防护功能进行单独配置的地方,可以进行差异化设置,每个功能需要单独了解(比如webdav对于其他渗透不敏感,但是对于文件敏感,可以单独设置高强度防护)

3.2.3. 黑白名单

黑白名单模块其实是包括通过黑白名单进行规则制定,并且不仅仅是ip黑白名单,基于访问模式和访问路基的黑白名单也有,并且全部设置都是图形化的,哪怕初接触规则的小白也能用;平时就是显示一些触发的事件日志

- 自定义规则:(一般用户会忽略):

- 这个是整个黑白名单的核心功能,初始未在通用设置订阅IP组或者订阅在线规则的时候,会有两个规则,一个是未启用的ja4指纹规则,另外一个是雷池共享恶意ip规则,

- 这些规则创建后都是以列表项显示的,建议别动,

- 目前飞牛的app访问是被划归未恶意ja4里面的,上报过没改

- 订阅在线规则(折腾侠适用):

- 通用设置中的恶意ip组都有对应的规则,但是如果是根据ip组进行设置的,建议自己创建规则,多重if会导致访问延迟极大

- 在订阅规则的时候一定得先了解自己使用部分,比如订阅的是url链接黑名单规则,有可能会导致自己的网页访问异常

- 添加规则(小白要看):

- 选择白名单是放过,黑名单是拒绝访问

- 可以选择ip,ip组合,url,头等多种,其中简单的黑名单规则就是选择源IP属于xxxip组,这样就可以利用上黑名单中的IP组,也是小白能用的规则

- 还有一种就是白名单添加局域网ip段和vlan ip段,这样可以自己访问的时候不受到阻拦,但建议开启记录攻击模式,这样要是真有攻击的可以快速找到源头

- 规则选择:就删除和编辑,其中编辑就是打开原先的设置

3.2.4. 身份认证

- 配置:

- 用户管理:用来配置用户账号和审核的

- 登录配置:可以绑定第3方登录配置(如github等等),并且可以设置登录界面标题(专业版才有),详细说明:身份认证

- 统一认证中心:

- 统一验证中心如大图所示,但是从大按钮的进入是统一认证中心是直接访问的,所有要先进行配置

- 配置有用户和域名端口,就是6号标记的这个位置,大多数功能需要专业版

- 添加用户:如图所示,可以选择是否开启二步认证,5号标记就是多了个删除功能并且如果开启了二步认证可以重置令牌

- 审核授权:会出现一个单独的页面,会显示用户的访问记录,可以选择是否授与用户某个应用的访问权限(和保护应用中的高级防护选项搭配使用)

3.2.5. 通用设置

- 添加ip组:这个一般搭配订阅ip组使用,只要是类似txt格式的都能读取出来,其他网站公布在线ip组也可以订阅

- 订阅更多常用ip组:点击后会跳转长亭社区的威胁**模块,可以选择ip组进行订阅,推荐腾讯和宝塔威胁ip组和蜜罐爬虫ip组

- 控制台管理:可以设置雷池控制台证书和账户

- 账户一登录进去最好就进行修改,并且将后台用藏内网,不要对外访问使用,

- 雷池控制台证书是雷池自签的,所有会有安全报警,不用理会,如果要对外访问就得改成现有的域名证书,并且要外网访问还需要进行一层代理,不建议

- 添加证书:如图所示,点击上传后可以从访问电脑上传,但是所在设备并不能上传,如果没有80/443端口无法申请免费证书,如果想要自动续自己使用免费证书,可以看下这篇文章:雷池社区版自动SSL, 只要将证书与密钥按照雷池证书名导入证书所在目录

你设置的目录/resources/nginx/certs/ 后重启雷池所在docker就行

3.3. 雷池使用建议(总结)

- 由于雷池的量极小,所以不建议用于保护大量访问或者传输的页面,比如说:

- 飞牛主页面(和app/相册在同一个页面,会导致大量传输,超过800qps)

- immch

- 雷池拥有页面加密,所以建议用于保护后台

- 雷池可以创建账户保护加密,所以可以用于保护一些没有账户保护的特殊页面,比如:

- nas功能导航页

- 视频解析下载

- 静态页面和身份认证都能白嫖雷池的全部防护功能,所以非常建议各位开启防御后台

- 像是webdav如果用户不多的话可以设置等待室,这样可以有效抵挡针对账户的cc(遭遇过)

4. ps

建议大家多多反馈,这样雷池才会出nas版,否则雷池对nas用户没什么支持