1. 前提说明

这几天在处理家人退休的问题,家里的飞牛nas也没管一直用1.1.11版本,直到飞牛官方发短信的时候才有时间抽空远程更新了系统,回家才看到受到攻击了

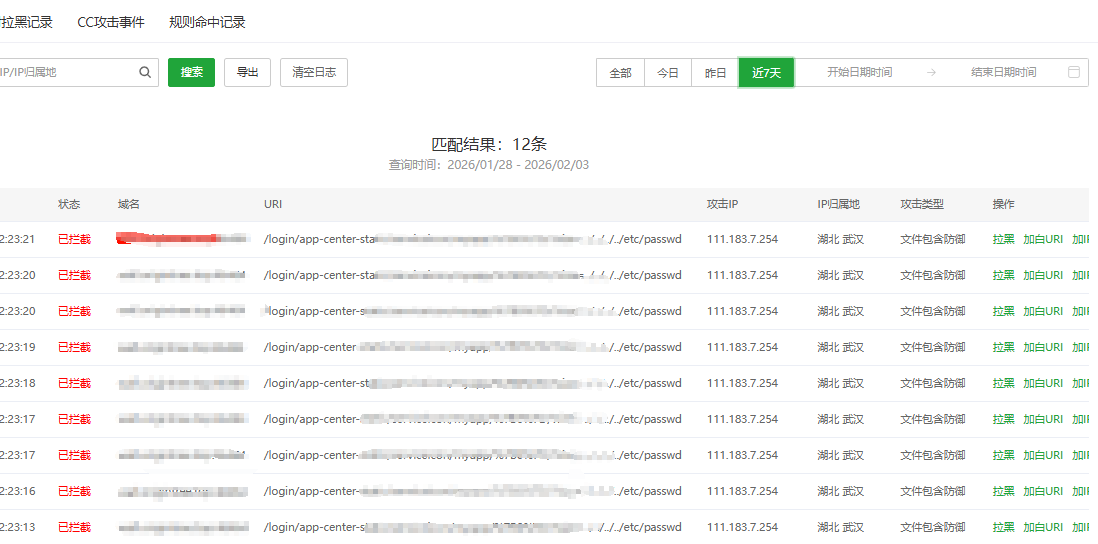

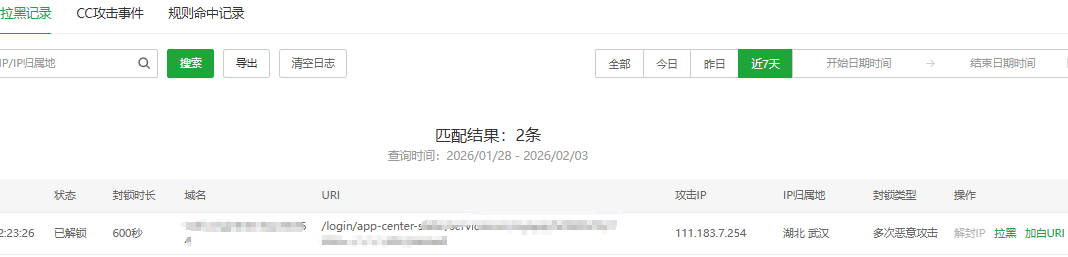

2. 遭遇情况

直接上图

- 因为我是高端口,还禁止了国外,通过openwrt的ipset封的只剩几个地区,所以目前发现只有一个人扫,躲过了这次风险

- 由于雷池小水管,我是拿来护其他的比如webdav和备份等功能的,由于宝塔量大,所以用来防护主页,这次相当于的堡塔waf直面路径穿越风险

3. 建议说明

- 给nas接入公网之前, 最好要加一层代理(虽然宝塔waf界面不好看,但是量和功能给的很多,为什么不去狠狠的用呢),毕竟相比于一层直接进系统了,两层能让自己的环境更加有容错

- 如果是用ipv6, 有的路由器是没办法控制ipv6端口的, 请根据路由器情况来进行判断

- 一定要高端口(20000+),nas界面虽然直接域名访问会很方便,但是毕竟如果出问题是对自己安全的不负责,我们无法确定下一次是否出现问题,只能尽可能去做到缩小风险

- ssh端口不要公布,并选择隐蔽端口;

- 所有远程管理走vlan,不要暴露管理信息和端口在外;

- 密码最好使用高密,尤其是管理员账户务必超密(20个字符以上并且带特殊字符);

4. 我家现在的网络架构

4.1. 发生问题之前的

flowchart LR

高防 --> clamav防毒墙--> 堡塔waf/雷池--> 飞牛沙箱+防火墙 --> 端口跳转 --> 飞牛服务器

4.2. 发生问题之后的

flowchart LR

高防--> lucky--> coraza --> clamav防毒墙--> 堡塔waf/雷池--> 飞牛沙箱+防火墙 --> 端口跳转 --> 飞牛服务器

5. 后期预告

- 因为这件事情, 如果各位感兴趣的话, 我会抽空介绍一下lucky自带的特殊应用防火墙--Coraza(用来防御挂马等等), 以及如何在路由器系统或者其他系统上安装clamav的防病毒代理,帮助各位能够更加安全的将内网应用放在公网访问, 去获得更安全的网络环境

- 如果想尝试下堡塔waf的牛友门,可以去看我之前写的帖子,有部署教程和介绍:国内三大开源WAF科普对比(3)--堡塔教程 - 攻略分享 飞牛私有云论坛 fnOS

- 如果正在苦恼如何让lucky和waf进行对接的,可以看看这篇帖子:lucky与waf的对接教程 - 攻略分享 飞牛私有云论坛 fnOS